La sicurezza al giorno d’oggi è fondamentale per la tua organizzazione. Questo articolo esamina alcune semplici strategie per proteggere il server dagli intrusi.

Mantieni aggiornato tutto il tuo software

Gli aggiornamenti costanti ogni giorno possono essere scoraggianti e persino fastidiosi per la maggior parte degli utenti, ma c’è una buona ragione per loro e il più delle volte includono aggiornamenti di sicurezza per mantenere sicuri i sistemi.

L’aggiornamento è un modo così semplice ed efficace per mantenere tutti i tuoi sistemi sicuri, ed è troppo spesso trascurato. È importante aggiornare il software sul server e su tutti i dispositivi, in particolare quei dispositivi utilizzati per accedere ai sistemi aziendali.

Configurare gli aggiornamenti automatici del sistema

Sapevi che puoi configurare gli aggiornamenti automatici per il tuo server? Ecco alcuni ottimi articoli che abbiamo provato e testato per ogni sistema operativo:

- CentOS 7: Linuxaria – Abilitazione degli aggiornamenti automatici in Centos 7 e RHEL 7

- CentOS 8: Tecmint – Come impostare gli aggiornamenti automatici per CentOS 8

- Debian – Tecmint – Come installare automaticamente gli aggiornamenti di sicurezza su Debian e Ubuntu

Non si desidera eseguire aggiornamenti automatici? Aggiornare il sistema è davvero facile. Ti consiglio di installare Cockpit per Linux sul tuo sistema, ma se preferisci aggiornare manualmente il tuo sistema, consulta invece queste guide:

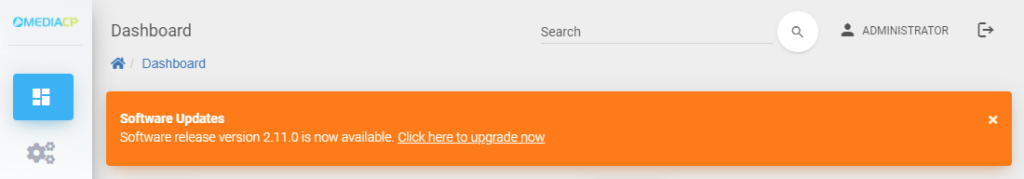

Aggiornamenti software MediaCP

Gli aggiornamenti software per MediaCP vengono annunciati sulla dashboard in modo da sapere sempre quando è disponibile un nuovo aggiornamento. L’aggiornamento del software MediaCP è davvero semplice e comporta una singola riga da completare, tuttavia è necessario assicurarsi sempre di disporre di un backup prima dell’aggiornamento.

Si consiglia di aggiornare MediaCP non appena è disponibile un aggiornamento, o almeno, una volta al mese.

È possibile aggiornare MediaCP eseguendo il seguente comando come root sul server:

/root/init upgrade

Preferisci che il nostro team completi questo per te? Ordina invece un servizio di aggiornamento .

Aggiorna il tuo PC

È altrettanto importante mantenere aggiornato il PC come lo è mantenere aggiornato il sistema e mediacp. Molte intrusioni arrivano ai server attraverso PC obsoleti e senza patch.

Proteggi la tua connessione SSH

Qui vedremo alcuni semplici passaggi per tenere gli utenti non autorizzati fuori dal tuo sistema.

Modificare la porta SSH predefinita

La modifica della porta SSH predefinita è un livello di protezione di base e può aiutare a prevenire l’accesso non autorizzato, tuttavia non protegge il servizio; Ne parleremo nel prossimo passaggio.

Importante: assicurati di aprire la nuova porta nel firewall dei tuoi server prima di applicare le modifiche!

Firewall la porta SSH

Molti sistemi sono dotati di un firewall già installato, CentOS utilizza tipicamente firewalld e Debian utilizza tipicamente ufw. Se hai cPanel installato sul tuo sistema, potresti utilizzare ConfigServer Security & Firewall (csf).

Sarà necessario determinare quale firewall è in esecuzione sul sistema e assicurarsi di bloccare tutte le connessioni alla porta 22 ad eccezione del proprio indirizzo IP. Se non è installato alcun firewall, dovresti davvero considerare di installarne uno.

La porta SSH predefinita è su 22, tuttavia se è stata modificata la porta da 22, è necessario sostituire la porta 22 con la nuova porta nel comando firewall.

Nota importante: Prima di installare qualsiasi firewall, controlla i nostri requisiti di sistema per assicurarti di non bloccare accidentalmente i servizi MediaCP che richiedono l’accesso a Internet.

Disabilita l'accesso con password a SSH

L’autenticazione con chiavi SSH aumenta drasticamente la sicurezza del sistema, soprattutto quando l’autenticazione della password viene disabilitata.

Passo 1 – Genera e installa la chiave SSH

- Utenti Windows con Putty: utilizzare le chiavi SSH con PuTTY su Windows | IONOS DevOps Central

- Utenti Mac / Linux con Terminale: Come disabilitare il login password ssh su Linux per aumentare la sicurezza – nixCraft (cyberciti.biz)

Passaggio 2 – Disabilitare l’accesso con password a SSH

Dopo aver abilitato l’autenticazione con chiave SSH, è consigliabile disabilitare l’autenticazione tramite password. Assicurati di aver testato prima l’accesso alla chiave SSH. Se la tua chiave SSH non funziona e disabiliti l’accesso con password, perderai l’accesso SSH.

- Modifica /etc/ssh/sshd_config

nano /etc/ssh/sshd_config

- Trova questa linea:

#PasswordAuthentication yes

-

Se la riga è commentata con #, rimuovere il simbolo #.

- Sostituire sì con no. La riga dovrebbe essere simile a questa al termine:

PasswordAuthentication no

- Riavvia OpenSSH

systemctl restart sshd.service

Configurare backup regolari

I backup regolari non proteggono necessariamente il server, tuttavia sono cruciali per ripristinare il sistema se qualcosa va storto. I guasti del disco rigido sono comuni e senza un backup non c’è modo di recuperare i dati.

Usa le istantanee VPS!

Se stai usando un VPS, dovresti usare le istantanee. Se il tuo provider non include una funzione di snapshot, dovresti trovare un altro provider!

Cosa sono le istantanee?

Le istantanee consentono di acquisire e preservare l’intero stato di un VPS, inclusi i suoi dati. Nel caso in cui qualcosa vada storto, ad esempio un aggiornamento non riuscito o dati danneggiati, in genere è possibile ripristinare l’ultimo snapshot in pochi minuti.

Esegui il backup di MediaCP e archivialo fuori sede

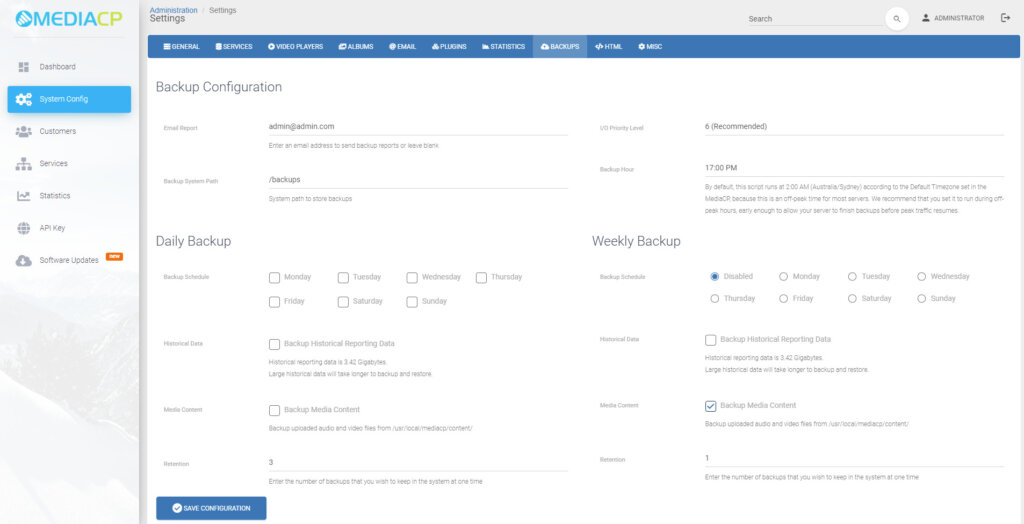

Il nostro software include un’utilità di backup semplice e automatizzata. È necessario assicurarsi di disporre di backup regolari configurati all’interno di MediaCP da System Config -> Backups.

Inoltre, è necessario garantire un piano per salvare i backup fuori sede. Una strategia che consiglierei è quella di montare un’unità cloud esterna e archiviare i backup qui. Per ulteriori informazioni, consulta il seguente articolo: